طريقة تعقب ومتابعة الهجمات الالكترونية التي تحصل في هذا الوقت على الخريطة بشكل مباشر

الكثير من البيانات وراء هذه الخرائط الحية هي من مزيج من الأهداف الفعلية – أنظمة الاستخبارات التي تنشرها شركات الأمن لجمع البيانات حول المصادر والأساليب وتكرار الهجمات عبر الإنترنت. أيضًا ، المنظمات المشار إليها في بعض هذه الخرائط باسم “المهاجمين” عادة ما تكون أنظمة مهزومة داخل المنظمات التي تُستخدم لترحيل الهجمات التي يتم إطلاقها من أماكن أخرى.

____________________________

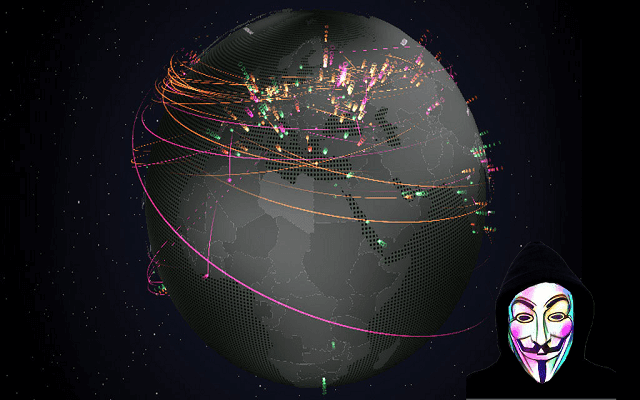

Cyber Threat Map

أصبحت خريطة التهديد السيبراني من FireEye مشهورة مؤخراً في قصة 60 دقيقة على الهجمات الإلكترونية ضد تجار التجزئة وأنظمة بطاقات الائتمان الخاصة بهم. ليس هناك الكثير من البيانات الخام المدرجة في هذه الخريطة، ولكن تعتبر ممتعة للمشاهدة.

______________________________

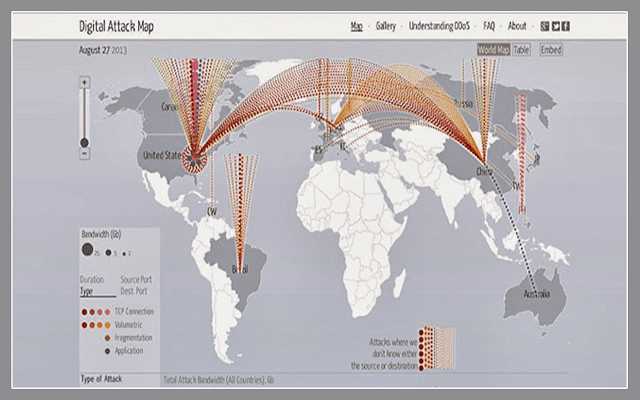

Digital Attack map

هي عبارة عن خدمة حية أخرى تعطي معلومات حول كل هجوم يأتي من خريطة الهجمات الرقمية “Arbor Networks”. وهي خريطة مدعومة في الكثير من البيانات والتي يغذيها أكثر من 270 عميل في خدمة الإنترنت في جميع أنحاء العالم. وهي عبارة عن خدمة مفيدة حقاً لأنها تتيح لك في الحصول على جميع المعلومات الخاصة بكل هجوم إلكتروني في الوقت والتواريخ الحقيقي كما أنه يمكنك العودة للإطلاع على الهجمات القديمة.