حذاري ! تثبيت هذه الثمة في حاسوبك يؤدي إلى اختراقك وسرقة كلمات المرور

تُستخدم هذه الأنواع من الهجمات لسرقة أسماء تسجيل الدخول إلى الويندوز وتجزئة كلمات المرور المقابلة. ما يفعلونه هو خداع المستخدم للوصول إلى خادم بعيد يتطلب المصادقة.

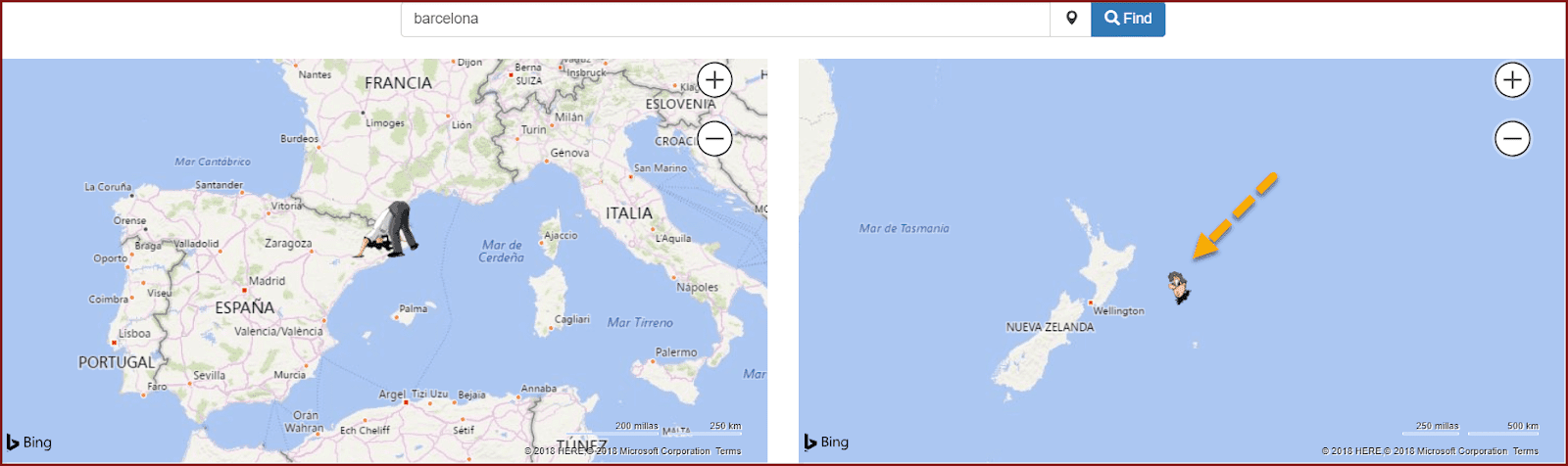

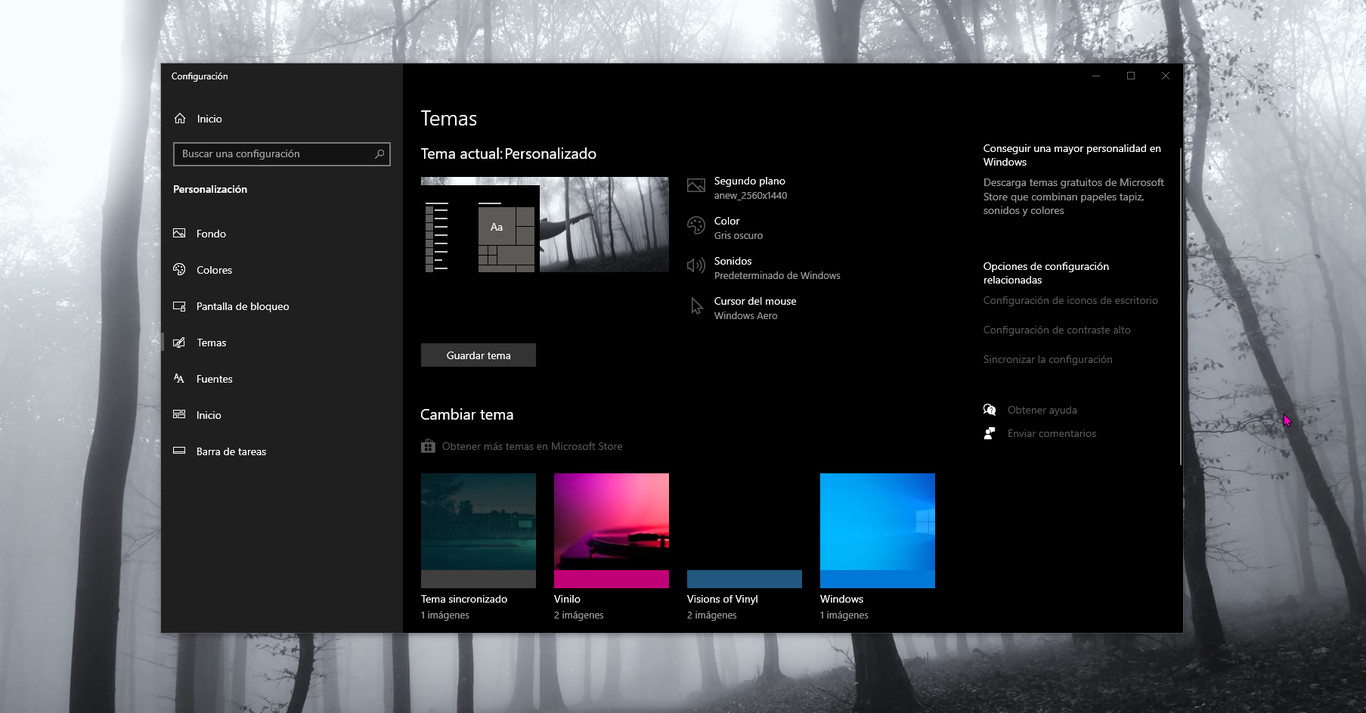

في الطريقة الموصوفة بواسطة bohops ، يجب على المهاجم فقط إنشاء ملف (theme.) ، أي ملف ثمة الويندوز، وتعديل إعداد خلفية الشاشة بحيث يحتاج إلى استخدام مورد مستضاف عن بُعد يتطلب مصادقة. .

[Credential Harvesting Trick] Using a Windows .theme file, the Wallpaper key can be configured to point to a remote auth-required http/s resource. When a user activates the theme file (e.g. opened from a link/attachment), a Windows cred prompt is displayed to the user 1/4 pic.twitter.com/rgR3a9KP6Q— bohops (@bohops) September 5, 2020

لا يتطلب هجوم Pass-the-hash كلمة المرور على هذا النحو بنص عادي ، ولكن تجزئة NTLM لكلمة مرور المستخدم كافية ، وبالتالي لا يتعين عليه استخدام القوة الغاشمة للحصول على كلمة المرور .

هذا هو الوقت الذي يمكن فيه للمهاجم جمع بيانات الاعتماد ومحاولة كشف كلمة المرور باستخدام نصوص خاصة. في Bleeping Computer ، يخبرون كيف جربوا هذه الطريقة واستغرق فك كلمة مرور سهلة 4 ثوانٍ فقط.

وأوضح الباحث أنه أبلغ مايكروسوفت عن اكتشافه في بداية العام ولكن لم يتم إصلاحها . يوصي هذا الباحث بحظر جميع امتدادات الملفات .theme و .themepack. و .desktopthemepackfile ، الذي يكسر بشكل أساسي وظائف ثمات الويندوز10 ويمنع من تغيير الثيمات مرة أخرى.

يعد عدم تنزيل الملفات أو تثبيتها بهذه الامتدادات على حاسوبك حلاً لحماية نسك ، حيث يتطلب من المستخدم أن يكون أكثر وعياً بما يفعله.