هجوم الـ Arp-Spoofing أخطر هجوم !! ماهو؟ وكيف تتصدى له؟

الـ (Arp-Spoofing)، هو نوع من الهجمات التي تستهدف الشبكات من المستوى الثاني، خصوصا من موديل OSI، ويعتبر من أكثر الهجمات علي الشبكة خطورة وشيوعا، وتؤدي الى ما يسمى بهجوم الـ (Man in the middle).

أضف الي معلوماتك:

أنه وقبل أن يتصل جهازين معا علي شبكة واحدة، يجب أولا علي كل جهاز منهما أن يتعرف علي الـ (Mac Address) أو العنوان الفيزيائي لكل منهما، ولذلك ابتكر بروتوكول يسمي (ARP-Protocol)، وظيفته الأساسية إرسال طلب الـ (Arp-Request) الي الشبكة بطريقة الـبث أو مايعرف بـ (Broadcast)، وهو في هذه الخطوة يسأل عن العنوان الفيزيائي (Mac Address) لأيبي (IP) معين بغرض الإتصال به، وعليه ينتشر الـ (Broadcast) علي الشبكة إلى أن يصل إلى الـ (IP) المنشود الإتصال به، فهو حين يصل الي وجهته المقصودة يقوم الـ (Mac Address) بالرد عليه عن طريق الـ (Arp-Spoofing) ولكن هذه المرة الرد سيكون مختلفا سيكون علي هيئة (Unicast) وما أن تتم هذه العمليات بنجاح، يبدأ الجهازان بالإتصال ببعضهما بنجاح.

كيفية الهجوم؟

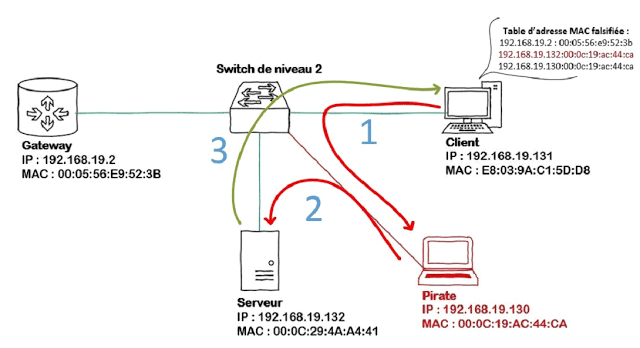

فكرة الهجوم غالبا ما تكون من أبسط الخطوات في عملية الإختراق، فبعد وصول الإستجابة من الجهاز، يحفظ الماك ادريس (Mac Address) و الأيبي (IP) في جدول يسمي الـ (Arp Table)، وذلك حتي يكون الوصول أسهل حالة الإتصال بالجهازين في المرة القادمة، وهذه العملية غالبا ما تكون عملية مؤقته تنتهي بمجرد إغلاق الجهاز، من هنا من هذه الخطوة يبدأ المهاجم هجومه فهو وبكل بساطة يرسل (Arp Replay) مزور لأحد الأجهزة الموجودة على الشبكة، وكأن الطلب قد صدر من الجهاز نفسه، وبناء على ذلك يتم تعديل جدول الـ (ARP) ومن هنا يبدأ الجهاز المخترق بإرسال بياناته إلى جهاز المخترق علي إعتبار أنه الراوتر، مستغلا بذلك مرور كل البيانات من خلاله.

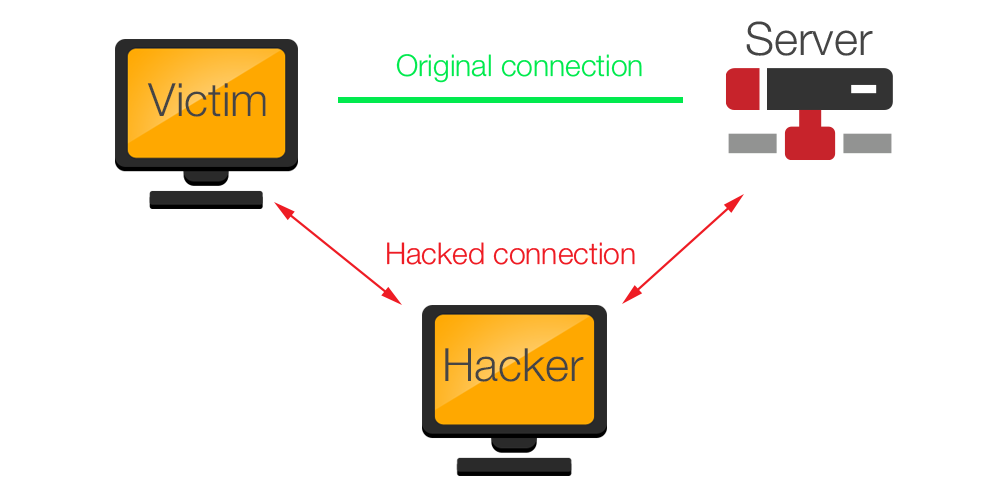

وبالتالي فقد تمكن المخترق من تحويل جهازه الى مايعرف بإسم الـ (MITM) أى (Man in the middle).

إليك هذه الصورة للتوضيح:

شرح مبسط لما سبق:

إن جهازك متصل بالراوتر، الراوتر متصل بالإنترنت، جهازك يرسل طلب دخول إلى موقع معين، فيتواصل الراوتر مع الموقع، فيجيب الموقع، فتحصل بذلك على الـ (Arp-Spoof) ويعمل جهازك كأداة تجسس في المرحلة الأولى وهي لحظة تمرير طلبك الى الراوتر، فى المرحلة الأخيرة التى يرسل لك الراوتر فيها رد طلبك، يعمل هو الآن كأداة تجسس ويرى كل ما يحدث بينك وبين الراوتر بمنتهى السلاسة.

الأدوات المستخدمة في هجوم الـ (Arp-Spoofing) والـ (MITM) ؟

الكثير من الأدوات التي تستخدم في هذا الهجوم ولكن أشهرها (DNS Sniff)، (Ettercap)، والبرنامج الغني عن التعريف (NetCut)، على الرغم من أن برنامج (NetCut) لا يقوم بتنفيذ هجوم الـ (MITM) إلا أن فكرة عمله واحده، وهي تغيير الـ (Gatway)، يبقي لك أن تعلم أن هذه البرامج لا تحتاج إلى إحترافية كبيرة.

كيف تحمي جهازك من هذه الهجمات؟

إن أفضل طريقة لحماية جهازك من هذه الهجمات هو أن تقوم بعمل Static ARP للـ Gateway الخاص بالشبكات العامة أو المفتوحة، أو أن تستخدم بعض البرامج المتخصصة لذلك والتى تقوم بتغيير الـ Mac Address الخاص بجهازك قبل إتصالك بالشبكات المشكوك فيها او العامة بشكل خاص.

أما أن كنت تحاول أن تتصل بأحد الأجهزة الموجودة على السيرفر عن بعد، فيجب عليك إستخدام الـ SSH فهو يؤمن لك سرية كاملة لبياناتك، ويوجد أيضا بعض البرامج التى تمكنك من مراقبة وتتبع الترافيك الخاص بالشبكة ومنها XARP)-(Snort ومن وظائفهما مراقبة الترافيك ومراقبة عملية الـ Mapping والتي تحدث على الـ Arp Cash.

الموضوع من طرف: Achraf Chemchaq

ضمن مسابقة المحترف لأفضل تدوينة لسنة 2017