برنامج ضار جديد يسرق المعلومات من جهاز الكمبيوتر الخاص بك حتى إذا لم يكن لديك إنترنت

أضافت البرامج الضارة ، المعروفة باسم CCycldek (المعروفة أيضًا باسم Goblin Panda أو Conimes) ، وظائف جديدة في الهجمات التي نفذت في فيتنام وتايلاند ولاوس. تم اكتشاف هذا البرنامج الضار لأول مرة في عام 2013 ، حيث هاجم البنية التحتية العسكرية والطاقة والحكومية في دول جنوب شرق آسيا. خاصة فيتنام. يتم استخدام المستندات المعدلة التي تستغل ثغرات Office المعروفة مثل CVE-2012-0158 أو CVE-2017-11882 أو CVE-2018-0802 لإصابة أجهزة الكمبيوتر ، وإدخال برنامج NewCore RAT الضار.

تنقسم هذه البرامج الضارة إلى متغيرين يسمى BlueCore و RedCore ، مع أوجه التشابه على مستوى التعليمات البرمجية والبنية ، ولكن لكل منهما وظائف محددة. على سبيل المثال ، يحتوي RedCore على كلوغر ومسجل RDP لالتقاط معلومات حول المستخدمين المتصلين بواسطة RPD.

بعد إصابة الجهاز ، قام كلاهما بتنزيل العديد من الأدوات الإضافية لتسهيل “الحركات الجانبية” وإدخال المزيد من البرامج الضارة. من بينها نجد استخدام HDoor ، المشهور في منتديات القرصنة الصينية لفحص الشبكات الداخلية وإنشاء مسالك في أجهزة الكمبيوتر المخترقة لتجنب اكتشافات الشبكة . بفضل هذا ، يمكنهم استخراج المعلومات من الكمبيوتر المعزول إذا كان يمكن الوصول إليه من شبكة محلية ولكن غير متصل بالإنترنت مباشرة.

الأدوات الأخرى الموجودة لاستخراج المعلومات هي JsonCookies و ChromePass ، تستخدم لسرقة ملفات تعريف الارتباط من قواعد بيانات SQLite ، و سرقة كلمات المرور المحفوظة في المتصفح . بالإضافة إلى ذلك ، من بين هذه الأدوات الإضافية USBCulprit ، القادرة على مسح مسارات الكمبيوتر المختلفة التي تبحث عن ملفات PDF و DOC و WPS و DOCX و PPT و XLS و XLSX و PPTX و RTF وتصديرها إلى محرك أقراص USB متصل بالكمبيوتر.

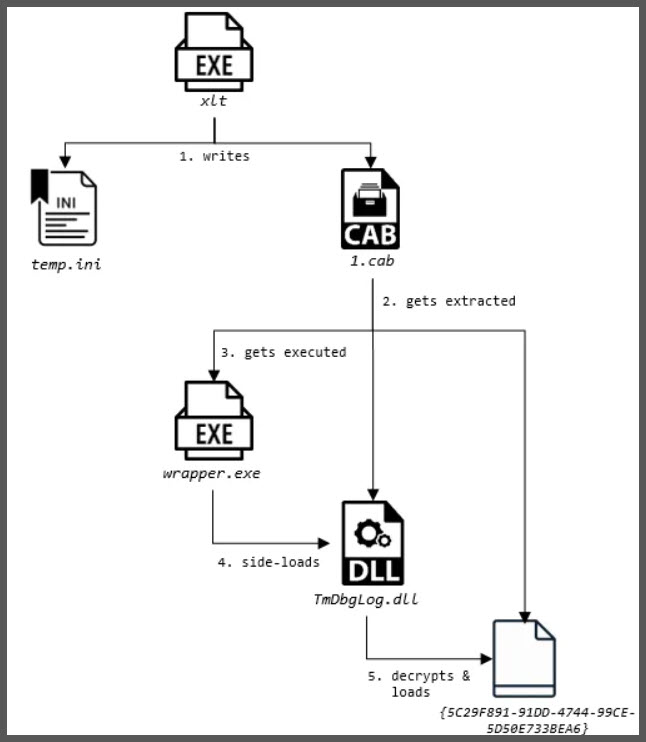

يتم تشفير المعلومات التي تنسخها البرامج الضارة إلى محرك أقراص USB في ملف (RAR.) و يمكن للمهاجم بعد ذلك فك ضغطه. لإصابة الكمبيوتر ، فإنه يستفيد من الثنائيات الضارة التي تحاكي المكونات غير الضارة من برامج مكافحة الفيروسات. وبالتالي ، تم تصميم هذا البرنامج الضار خصيصًا للحصول على الملفات من أجهزة الكمبيوتر التي لا تحتوي على اتصال بالإنترنت ، والتي تستخدمها الحكومات على سبيل المثال.

يؤكدون من Kaspersky أنهم يتوقعون استمرار الهجمات باستخدام هذا البرنامج الضار ، حيث تضيف البرامج الضارة بشكل متزايد المزيد من الوظائف وتتكيف لتجاوز برامج مكافحة الفيروسات.