كيفية تحديد أولويات مشاريع أمن تكنولوجيا المعلومات

وهذا هو لب المشكلة التي تتطور في غياب تحديد فعال للأولويات الأمنية. إذا لم تكن تعطي الأولوية لمخاطر الأمن السيبراني بشكل فعال ، فأنت لا تخلق فقط الكثير من العمل الإضافي لفريقك ولنفسك – فأنت تعرض مؤسستك أيضًا بشكل لا داعي له لهجمات أمن تكنولوجيا المعلومات. من أجل حماية أفضل وأسرع وأكثر قوة، فإن تحديد الأولويات الذكية أمر لا بد منه. لسوء الحظ ، عملت الظروف السائدة في مجال تكنولوجيا المعلومات منذ فترة طويلة ضد هذا الهدف.

سبب عدم وجود مقاييس تحديد الأولويات

لسنوات عديدة، تم تمكين الهجمات الأمنية تكنولوجيا المعلومات من خلال نهج عشوائي نحو تحديد الأولويات. إليك ما نعنيه: أمن تكنولوجيا المعلومات معقد للغاية ومتغير بشكل دائم. وبالنظر إلى العدد الاستثنائي من المتغيرات والطبيعة الديناميكية للمشهد، من الصعب على أفراد الأمن اتخاذ القرارات المثلى – أو حتى فهم أفضل العمليات لاتخاذ تلك القرارات.

ومما يفاقم هذه المشكلة أن مقاييس تحديد الأولويات لم يتم التأكيد عليها بشكل كبير على مر التاريخ. ويقصف قادة الأمن التنظيمي برسائل تسويقية تُوزّن فضائل منتج على آخر، ومع ذلك فإنهم يتلقون مساعدة أقل بكثير في مهمة تحديد الأولويات. بالإضافة إلى ذلك ، فإن مقاييس تحديد الأولويات ليست موحدة في جميع أنحاء الصناعة ، لذلك غالبًا ما يسمع موظفو تكنولوجيا المعلومات معلومات متناقضة.

جعل هذه المشكلة أكثر حدة هي التحديات التقليدية التي تصاحب أي فريق أمن تكنولوجيا المعلومات. الموارد محدودة، ويجب اتخاذ قرارات حول مكان تطبيق تلك الموارد، وعادة ما يكون أعضاء الفريق أكثر من اللازم ويتحركون في اثني عشر اتجاهًا.

كيف يجب على فرق تكنولوجيا المعلومات تحديد أولويات المخاطر؟

وأبسط طريقة لتنفيذ استراتيجية فعالة لتحديد الأولويات هي وضع إطار أساسي يمكن اتباعه وتعديله حسب الحاجة. وفيما يلي مثال على ذلك:

تحديد المخاطر.

لا يمكنك تحديد الأولويات بشكل فعال إذا كنت لا تفهم ما الذي يجعلك عرضة للخطر. مراقبة المخاطر، والمخاطر النظامية، ومخاطر التكامل – يجب أن تؤخذ في الاعتبار كل هذه الفئات (وأكثر من ذلك).

تقييم المخاطر.

بمجرد تحديد جميع المخاطر المحتملة، حان الوقت لتقييم احتمال ية هذه المخاطر وتأثيرها المحتمل. ومن الواضح أن المخاطر التي تقع في الاحتمال الكبير، ودلو تأثير محتمل كبير، ينبغي أن تنتقل إلى مقدمة قائمة الإصلاح. من الممكن تحديد هذه المخاطر من حيث النوعية والكمية، وغالباً ما تختار المنظمات إنشاء مصفوفة تصنيف تستند إلى نموذج تسجيل عددي.

إدارة المخاطر.

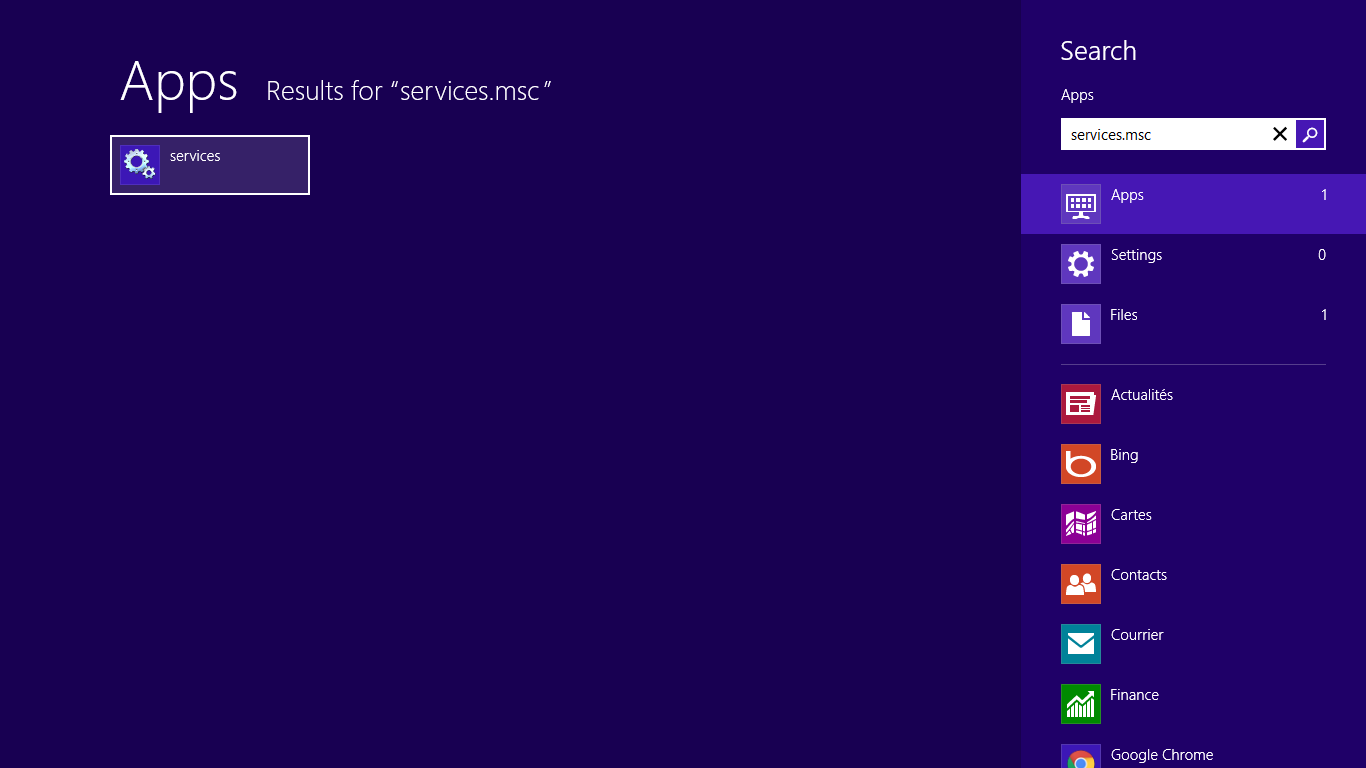

ومع تحديد المخاطر وتقييمها، تتمثل الخطوة التالية في وضع عمليات لمعالجة مواطن الضعف القائمة والحماية من المخاطر في المستقبل. وقد يشمل ذلك التدريب المتكرر وتحسين نظافة تكنولوجيا المعلومات، ومسح الضعف، واختبار الاختراق، وما إلى ذلك.

تسخير قوة التشغيل الآلي لتحديد الأولويات

لم تكن حالة أمن تكنولوجيا المعلومات أكثر خطورة من أي وقت مضى. يمكن للتهديدات المستمرة المتقدمة ( APTs ) ، التي غالباً ما ترعاها الدولة ، أن تدمج نفسها في بيئة أمنية ، وتتحرك بشكل غير رسمي ، وتسرق الأصول الحيوية للمنظمة دون أن يتم اكتشافها لعدة أشهر. أدت الهجرة السحابية – وتحديات التعامل مع مخاطر prem/cloud بطريقة متكاملة – إلى إنشاء مسارات هجوم جديدة مع زيادة الطلبات المفروضة على فرق الأمن التنظيمية الحديثة بشكل كبير.

هذه التطورات تفاقم ولاية صعبة بالفعل لمحترفي أمن تكنولوجيا المعلومات: يجب أن تكون على حق في كل مرة، والمهاجمين بحاجة إلى أن تكون ناجحة مرة واحدة فقط. هذا لا يعني أن المتسللين يمكن أن تعمل مع يد حرة تماما; هم، أيضا، يجب أن يختاروا وأولويات مواقعهم. إذا كان أمانك قويًا بما يكفي بالنسبة إلى الأهداف الأخرى ، فقد يحكم المهاجمون على أنه أكثر إزعاجًا مما يستحق ، خاصة عندما يكون هناك العديد من الشبكات والأجهزة الأخرى ذات الحراسة الخفيفة ، وما إلى ذلك.

الأتمتة هي السلاح الحاسم في هذه اللعبة من الهجوم والدفاع، كما أنه يسمح للمهاجمين لتحقيق أقصى قدر من مواردهم والتحقيق للأهداف الأكثر ضعفا على نطاق واسع. وبالنسبة للمدافعين، تلعب الأتمتة دوراً أساسياً بنفس القدر. اختبار اختراق أمن تكنولوجيا المعلومات يقوم بعمل ممتاز للكشف عن نقاط الضعف ، ومع ذلك فهو يدوي للغاية وعرضي. عندما لا تكون أحمر activeing أمن تكنولوجيا المعلومات، تتعرض البيئات الخاصة بك. يمكن أن يساعد الحل الآلي – مثل منصة محاكاة الاختراق والهجوم الحديثة (BAS) – في ضمان أمان 24/7، 365.

تأتي هذه الحلول الآلية أيضًا مع ميزة إضافية أخرى: فهي تجعل تحديد الأولويات الفعال بسيطًا في صناعة تكافح مع هذه الممارسة. يمكن حل BAS الآلي بالكامل تحديد جميع ناقلات الهجوم يمكن استغلال وحماية الأصول الهامة ، سواء على prem أو في السحابة. تعمل هذه الحلول من خلال إطلاق عمليات محاكاة خاضعة للرقابة تحاكي أكثر قراصنة مسار الهجوم احتمالاً ، مما يجعلها أداة لا تقدر بثمن في أمان APT IT. يتم تشغيل محاكاة الاختراق والهجوم بشكل مستمر، باستخدام التشغيل التلقائي لتوفير حماية دون توقف. في جوهرها ، انها مثل وجود فريق أحمر ذوي المهارات العالية التي لا تأخذ لحظة قبالة.

وبنفس القدر من الأهمية، توفر حلول BAS المتقدمة الأولوية لإصلاح الثغرات الأمنية. كما رأينا أعلاه، هذه ميزة حاسمة للفرق الأمنية اليوم، التي تواجه تحديات غير عادية – وتحتاج إلى كل المساعدة التي يمكن أن تحصل عليها.

الوجبات الجاهزة

وبالنظر إلى ضخامة التهديد الذي تشكله الآليات الاستراتيجية، ينبغي أن يكون تحديد أولويات تكنولوجيا المعلومات ولاية تنظيمية رئيسية. باتباع الخطوات المذكورة أعلاه، يمكنك وضع فريق الأمان الخاص بك في أفضل وضع ممكن للفوز.