رانسوموار الهجمات، تعريف، أمثلة، حماية، إزالة، أسئلة وأجوبة

نشرت مايكروسوفت مؤخرا بيانات بالذكر كم من الآلات (المستخدمين) تأثرت هجمات رانسومواري في جميع أنحاء العالم. وقد تبين أن الولايات المتحدة كانت على رأس الهجمات رانسومواري. تليها إيطاليا وكندا. وفيما يلي أهم 20 دولة التي تتأثر بشكل كبير من هجمات رانسومواري.

هنا هو مفصل كتابة المتابعة التي سوف تجيب على معظم أسئلتك بشأن رانسومواري. هذه المشاركة سوف نلقي نظرة على ما هي رانسوموار الهجمات، وأنواع رانسوموار، كيف رانسوموار الحصول على جهاز الكمبيوتر الخاص بك، ويقترح طرق التعامل مع رانسومواري.

هجمات رانسوموار

ما هو رانسوموار

A رانسوموار هو نوع من البرمجيات الخبيثة التي أقفل الملفات الخاصة بك أو البيانات أو الكمبيوتر نفسه ويجذب المال منك من أجل توفير الوصول. هذا هو وسيلة جديدة للكتاب الخبيثة ل “جمع الأموال” لأنشطتهم غير المشروعة على شبكة الإنترنت.

كيف رانسوموار الحصول على جهاز الكمبيوتر الخاص بك

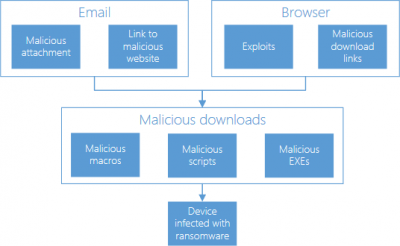

هل يمكن الحصول على رانسوموار إذا قمت بالنقر فوق ارتباط سيئة أو فتح مرفق بريد إلكتروني ضار. تصف هذه الصورة من ميكروسوفت كيف تاخذ العدوى رانسوموار مكان.

رانسوموار يبدو وكأنه برنامج بريء أو البرنامج المساعد أو البريد الإلكتروني مع “نظيفة” تبحث المرفق الذي يحصل على تثبيته دون معرفة المستخدم. حالما يحصل على الوصول إلى نظام المستخدم، فإنه يبدأ انتشار عبر النظام. وأخيرا، في وقت واحد، رانسومواري يقفل النظام أو ملفات معينة ويقيد المستخدم من الوصول إليه. في بعض الأحيان، يتم تشفير هذه الملفات. كاتب رانسومواري يتطلب مبلغ معين من المال لتوفير الوصول أو فك تشفير الملفات.

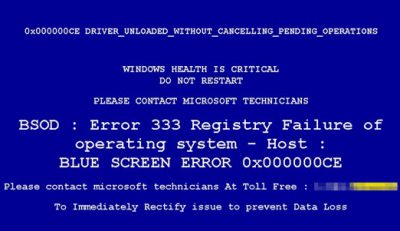

رسالة تحذير وهمية من قبل رانسومواري تبدو على النحو التالي:

ومع ذلك، خلال الهجمات رانسومواري، ليس هناك ما يضمن أن المستخدمين سوف نعود ملفاتهم حتى بعد دفع الفدية. وبالتالي، فمن الأفضل لمنع الهجمات رانسومواري من محاولة للحصول على العودة البيانات الخاصة بك من بعض الطريق أو غيرها. يمكنك استخدام رانسوم رانسوموار محاكي للتحقق ما إذا كان جهاز الكمبيوتر الخاص بك محمية بما فيه الكفاية.

كيفية تحديد هجمات رانسومواري

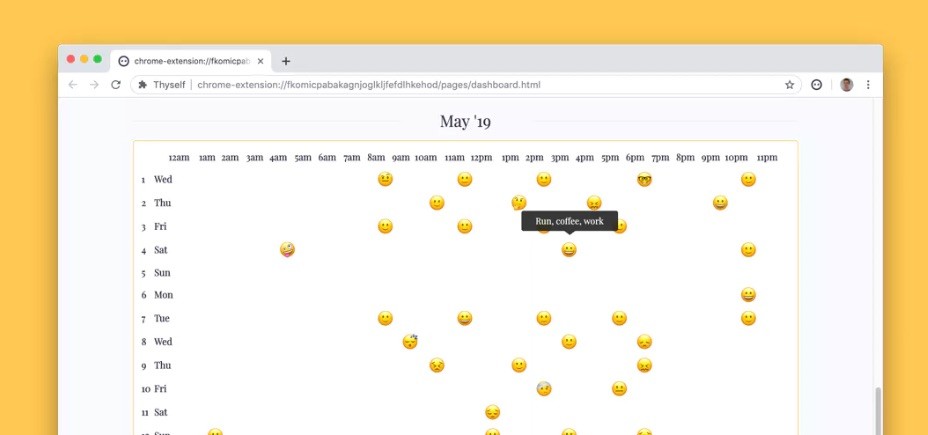

رانسوموار عموما الهجمات على البيانات الشخصية، مثل صور المستخدم والوثائق والملفات والبيانات. فمن السهل تحديد رانسومواري . إذا كنت ترى مذكرة رانسوموار يطالبون المال لإعطاء الوصول إلى الملفات الخاصة بك، أو الملفات المشفرة، إعادة تسمية الملفات، متصفح مقفل أو شاشة مقفلة من جهاز الكمبيوتر الخاص بك، يمكنك أن تقول أن رانسوموار قد حصلت على قبضة على النظام الخاص بك.

ومع ذلك، فإن أعراض هجمات رانسومواري يمكن أن تتغير وفقا لأنواع رانسومواري.

أنواع الهجمات رانسومواري

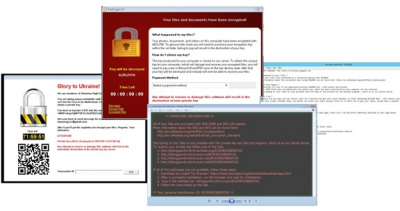

في وقت سابق، رانسوموار تستخدم لعرض رسالة تفيد أن المستخدم قد فعلت شيئا غير قانوني ويجري تغريمهم من قبل الشرطة أو الوكالة الحكومية على أساس بعض السياسات. للتخلص من هذه “التهم” (والتي كانت بالتأكيد اتهامات خاطئة)، وطلب من المستخدمين لدفع هذه الغرامات.

في الوقت الحاضر، هجوم رانسومواري بطريقتين. فإنه إما أقفال شاشة الكمبيوتر أو تشفير بعض الملفات مع كلمة مرور. استنادا إلى هذين النوعين، وينقسم رانسومواري إلى نوعين:

قفل الشاشة رانسوموار

التشفير رانسوموار.

قفل الشاشة رانسوموار أقفال النظام الخاص بك ويطالب الفدية للسماح لك الوصول إليه مرة أخرى. النوع الثاني، أي التشفير رانسوموار ، يغير الملفات في النظام الخاص بك ويطالب المال لفك تشفيرها مرة أخرى.

أنواع أخرى من رانسومواري هي:

ماستر التمهيد سجل (مبر) رانسوموار

رانسوموار تشفير خوادم الويب

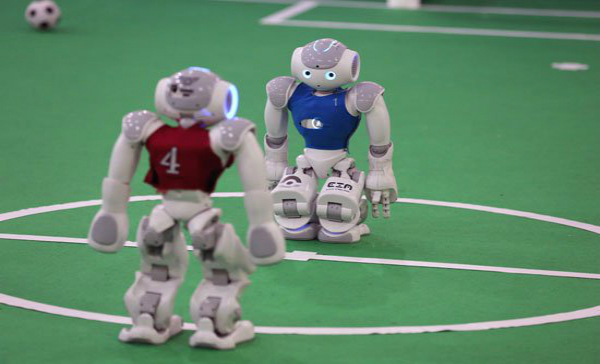

الروبوت رانسومواري الجهاز المحمول

يوت رانسوموار .

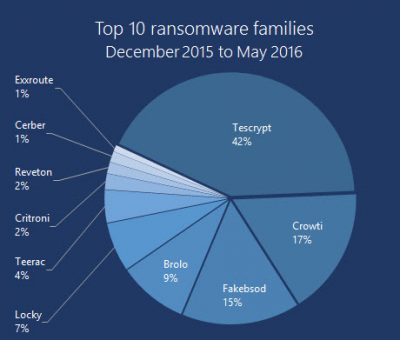

وفيما يلي بعض الأسر رانسومواري وإحصاءاتها من الهجمات:

الذين يمكن أن تتأثر الهجمات رانسومواري

لا يهم أين أنت وما الجهاز الذي تستخدمه. رانسوموار يمكن أن تهاجم أي شخص، في أي وقت وفي أي مكان. الهجمات رانسومواري يمكن أن يحدث على أي جهاز محمول أو جهاز كمبيوتر محمول أو الكمبيوتر المحمول عندما كنت تستخدم الإنترنت لتصفح الإنترنت، والبريد الإلكتروني، والعمل، أو التسوق عبر الإنترنت. بمجرد أن يجد وسيلة لجهازك المحمول أو جهاز الكمبيوتر، فإنه سيتم توظيف استراتيجيات التشفير وتحقيق الدخل في هذا الكمبيوتر والجهاز المحمول.

عندما يمكن رانسوموار الحصول على فرصة للهجوم

فما هي الأحداث المحتملة عندما رانسومواري يمكن أن يضرب؟

إذا كنت تتصفح مواقع ويب غير موثوق بها

تنزيل أو فتح مرفقات الملفات المستلمة من مرسلين غير معروفين للبريد الإلكتروني (رسائل البريد الإلكتروني غير المرغوب فيها). بعض ملحقات الملفات من هذه المرفقات يمكن أن يكون، (.ade، و .adp، و .ani، .BAS، الخفافيش، و .chm، .cmd، و .com، و .cpl أو .crt .HLP، .ht، و .hta ، .INF، .ins، .isp، .job، شبيبة، .jse، .lnk، .mda، .MDB، .mde، .mdz، .msc، .MSI، .MSP، .mst، .pcd. ريج و .scr .sct، .shs، .url، .vb على .vbe، .vbs، .wsc، .wsf، .wsh، إكس، PIF.). وايضا انه أنواع الملفات التي تدعم وحدات الماكرو (وثيقة ، .xls، .docm، .xlsm، .pptm، etc.)

تثبيت البرامج المقرصنة أو البرامج القديمة أو أنظمة التشغيل

تسجيل الدخول إلى جهاز كمبيوتر هو جزء من الشبكة المصابة بالفعل

الاحتياطات ضد الهجمات رانسوميوار

السبب الوحيد هو خلق رانسومواري، لأن الكتاب الخبيثة يرى الكتاب وسيلة سهلة لكسب المال. نقاط الضعف مثل البرامج غير المثبتة، أنظمة التشغيل القديمة أو جهل الناس هو مفيد لهؤلاء الناس مع النوايا الخبيثة والإجرامية. وبالتالي، الوعي هو أفضل وسيلة لتجنب أي هجمات من قبل رانسومواري.

وفيما يلي بعض الخطوات التي يمكن أن تتخذ لمعالجة أو التعامل مع الهجمات رانسومواري:

ننصح مستخدمي ويندوز للحفاظ على نظام التشغيل ويندوز ما يصل إلى التاريخ. إذا قمت بالترقية إلى ويندوز 10، سوف تقلل من أحداث الهجوم رانسوموار إلى أقصى حد.

دائما احتياطية البيانات الهامة الخاصة بك في محرك الأقراص الصلبة الخارجية.

تمكين سجل الملفات أو حماية النظام.

احذر من رسائل البريد الإلكتروني التصيدية، والبريد المزعج، وتحقق من البريد الإلكتروني قبل النقر على المرفقات الضارة.

تعطيل تحميل وحدات الماكرو في برامج أوفيس.

تعطيل ميزة سطح المكتب البعيد كلما أمكن ذلك.

استخدم المصادقة الثنائية.

استخدام اتصال آمن ومحمي بكلمة مرور الإنترنت.

تجنب تصفح مواقع الويب التي غالبا ما تكون أراضي التكاثر للبرامج الضارة مثل مواقع التحميل غير القانونية والمواقع الإباحية ومواقع المقامرة.

تثبيت، واستخدام، وتحديث بانتظام حل مكافحة الفيروسات

الاستفادة من بعض جيدة لمكافحة رانسوموار البرمجيات

اتخاذ الأمن مونغودب على محمل الجد لمنع قاعدة البيانات الخاصة بك من الاستيلاء من قبل رانسومواري.

و الفدية المقتفي تساعدك على تتبع وتخفيفها وحماية نفسك من البرامج الضارة.

قراءة: حماية ضد ومنع رانسوموار الهجمات .

في حين أن هناك بعض أدوات رانسومواري دكريبتور المتاحة، فإنه من المستحسن أن تأخذ مشكلة الهجمات رانسومواري على محمل الجد. فإنه لا يعرض للخطر البيانات الخاصة بك، ولكن يمكن أيضا خرق خصوصيتك إلى الحد الذي يمكن أن يضر سمعتك أيضا.

يقول مايكروسوفت ،

ويزداد عدد ضحايا المشاريع الذين تستهدفهم رانسومواري. يتم تشفير الملفات الحساسة، ويطلب كميات كبيرة من المال لاستعادة الملفات. نظرا لتشفير الملفات، يمكن أن يكون من المستحيل عمليا لعكس هندسة التشفير أو “الكراك” الملفات دون مفتاح التشفير الأصلي – والتي فقط المهاجمين سيكون الوصول إليها. أفضل نصيحة للوقاية هي ضمان سرية أو حساسة، أو الملفات الهامة احتياطيا بشكل آمن في جهاز النسخ الاحتياطي البعيد أو غير متصل أو منشأة التخزين .