RAMBleed: هجوم جديد يحصل على كلمات المرور الخاصة بك من خلال الرام

هذا الهجوم ، الذي يدعى RAMBleed ، والذي تم تحديد ثغراته على أنه CVE-2019-0174 ، يعتمد بدوره على Rowhammer ، الذي كان له بالفعل أشكال أخرى مثل RAMpage أو Drammer. يُعرف Rowhammer منذ عام 2012 ، وهو فشل على مستوى الأجهزة لرقائق DRAM.

بدأ Rowhammer كدراسة تجريبية اختبرعزل المعلومات التي تم تحميلها في RAM. عندما أصبحت وحدات الذاكرة الرام أصغر ماديًا وتخزينها أكبر ، أصبحت المساحة بين الخلايا الداخلية أقصر ؛ مما أوجد فرصة للتداخل الكهربائي الذي يمكن أن يغير شحن وحدات الذاكرة.

قال الباحثون في بحث نشر في عام 2014 ، أنه يمكن إتلاف البيانات عبر هذا الهجوم ، حيث تتغير البتات من 1 إلى 0 والعكس بالعكس – وهي عملية تُعرف باسم التقليب الجزئي ، وبالتالي تغيير البيانات المخزنة.

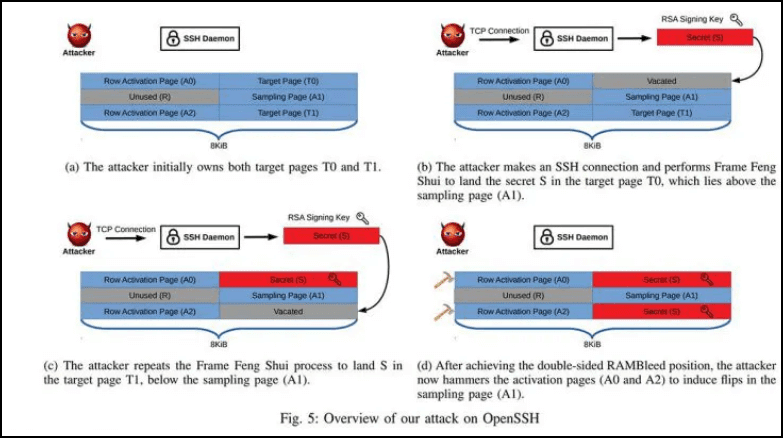

في الأساس ، يعمل هجوم RAMBleed باستخدام نفس المبدأ ، ولكن على عكس Rowhammer ، فإنه يقرأ المعلومات بدلاً من تعديلها. هذا يجعلها أكثر ملاءمة لسرقة البيانات. الفرق الآخر هو أن الذاكرة ECC غير صالحة للتخفيف كما هو الحال بالنسبة لبعض هجمات Rowhammer.

يعد هذا النوع من الثغرات خطيرًا حقًا ، حيث إن ذاكرة الوصول العشوائي الرام (ECC) ، والتي يمكنها اكتشاف وتصحيح البتات فيها ، تكون قادرة على منع RAMBleed. وهذا يتجنب الهجمات الأخرى المستمدة من Rowhammer.

يؤثر هذا الهجوم على كل من DDR3 و DDR4 RAM ، لكن يوصي الباحثون باستخدام DDR4 لأن لديهم Targeted Row Refresh (TRR) ، مما يجعل من الصعب على الهجوم الاستفادة من الثغرة الأمنية فيه.