تعرف على المراحل الأساسية التي يتبعها الهاكرز لتنفيد عملية إختراق المواقع !!

يعتبر مجال أل Hacking من المجالات المعلوماتية الغامضة التي يسعى الجميع لكشف بعض من أسرارها , وفي الواقع كثيرون هم ما يجهلون حقا المعنى الحقيقي للهاكرز , إذ انهم يعتقدون على أنهم أشخاص أشرار يسعون دائما لتخريب الأنظمة المعلوماتية و إختراقها وكسب المال بذالك بطرق غير مشروعة , وهذا إعتقاد خاطئ تمام حول مفهوم الهاكرز لأنه مبني على نية الهاكرز وطريقة توظيفه لمهاراته ,والصحيح هو أن الهاكرز هم في الأساس مجموعة من المبرمجين فائقي الذكاء يتمتعون بقدر كبير من الإلمام بمهارات التعامل مع مختلف الإجهزة التقنية و و البرامج . وصراحة هذا كله لا يهمنا معرفته بقدر ما يهمنا معرفة الطريقة أوالمراحل التي يسلكها الهاكرز لتنفيد عملية إختراق المواقع , وهذا ما سنتعرف عليه في تدوينة اليوم , حيت سنستعرض وإياكم المراحل الأساسية التي تمر منها عملية إختراق المنظومات الأمنية بشكل عام و المواقع بشكل خاص .

المرحلة الآولى مرحلة الإستطلاع (Reconnaissance) .

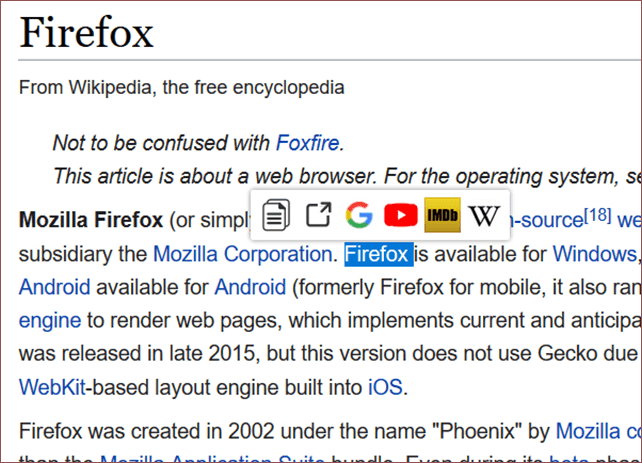

هي المرحلة التي يجمع فيها الهاكرز المعلومات و البيانات الكافية لبدأ عملية الإختراق , بداية ب ال IP Adress الخاص بالموقع , و معلومات عن الإستظافة (Hosting) التي يعتمد عليها الموقع المستهدف . وكذالك لغات البرمجة ونوعية قاعدة البيانات المعتمدة في الموقع , وغيرها من المعلومات التي يمكن الوصول إليها عبر إتباع بعض الطرق الخاصة فقط بالهاكرز نفسه , وكلما تم جمع معلومات أكتر عن الموقع الهدف كلما كانت عملية الإختراق أسهل و أسرع , والعكس صحيح !

المرحلة التانية مرحلة المسح (Scanning & Enumeration )

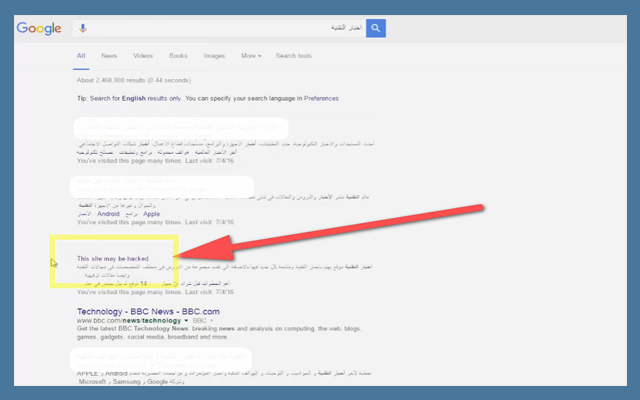

في هذه المرحلة يبدأ الهاكرز في البحث عن الثغرات أو المنافذ (Port) التي يمكن أن يستغلها للشروع في عملية الإختراق , وكلما كان الموقع محمي و خالي من الثغرات الأمنية كلما صعب علي الهاكرز تنفيد هذه المرحلة و التي تعتبر حساسة ومصيرية , بحيت أنه إذا لم يستطع إيجاد أية ثغرة فلن يتمكن من المرور إلى المراحل المتقدمة الأخرى , لذالك فهو يوظف كل إمكانياته و مهاراته للوصول إلى أحد الثغرات في المنظومة الأمنية التي ينهجها الموقع الإلكتروني المستهدف بغض النظر عن أهميتة هذه الثغرة .

المرحلة الثالتة تحقيق الدخول إلى النظام (Gaining Access) .

بعد إكتمال عملية المسح بنجاح وإكتشاف أكبر عدد ممكن من الثغرات الموجودة في الموقع المستهدف , يحاول الهاكرز في هذه المرحلة الوصول إلى واجهة التحكم الخاصة بالموقع , بحيت يصبح لديه بعض الصلاحيات التي تمكنه من الإطلاع على بعض البيانات الحساسة للموقع , وليس شرط في هذه المرحلة أن يصل إلى صلاحيات الأدمن ,بقدر ما يهمه الإنتقال من مرحلة كونه مستخدم عادي للموقع إلى شخص متحكم إلى حد ما به !

المرحلة الرابعة تتبيث الإختراق وبناء روابط للدخول مجددا (Maintaining Access) !

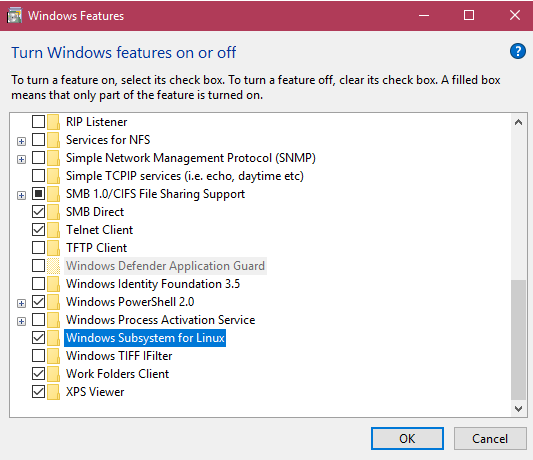

الآن بعدما تمكن من الدخول إلى الموقع و التحكم إلى حد ما به و الوصول إلى قاعدة بياناته , يحاول الهاكرز في هذه المرحلة بشتى الطرق بناء رابط أو عدة روابط خاصة به يتمكن من خلالها لاحقا من الدخول لواجهة التحكم الخاصة بالموقع وذالك في حالة ما تم إكتشاف تلك الثغرة من طرف مدراء الموقع و قامو بسدها أو في حالة ما تم إكتشاف أمر إختراقه للموقع من طرف هؤلاء المدراء , لذالك فهو يسارع لعمل هذه الخطوة حتى لا يضيع مجهوده سدى ويستطيع لاحقا الدخول بسهولة للموقع الذي قام بإختراقه بالرغم من سد تلك الثغرة من طرف المسؤولين على الموقع , ويسمى برنامج التحكم الذي يعتمد عليه الهاكرز في هاته العميلة ب Shell .

المرحلة الأخيرة مسح آثار الإختراق Covering Tracks .

مدراء المواقع الكبيرة و التي تكون عرضة بشكل كبير للإختراق , يقومون بشكل دوري بالتحقق من النشاطات التي تحدث على الموقع من طرف المستخدمين , بالتالي إذا تم إكتشاف أي نشاط مريب او يثير الشكوك فإنه حتما يزيد من الإجرءات و الإحترازات الأمنية من طرفهم , وكذالك يمكن لهم في حالة ما إذا إكتشفو أن أحدهم قد تسلل إلى الموقع , فإنهم يقوم بمعاقبته بطريقة من الطرق , أو على الأقل يمنعون عليه إمكانية الوصول مجددا إلى واجهة التحكم الخاصة بالموقع وغاليا ما يفشلون في هذا في حاة ما إدا قام الهاكرز بتثبيت الإختراق على الموقع . وصراحة هاته المرحلة هي من تميز الهاكرز المحترف عن غيره من الهاكرز , فإذا قام هاكرز بإختراق موقع ما أو منظومة امنية معينة وترك بعض أثار إختراقه فإنه يظل في خوف و قلق دائمين من التوصل إليه .