احذر عند استخدام Tor: شخص ما حاليا يتجسس على كل ما يفعله المستخدمين على هذا المتصفح

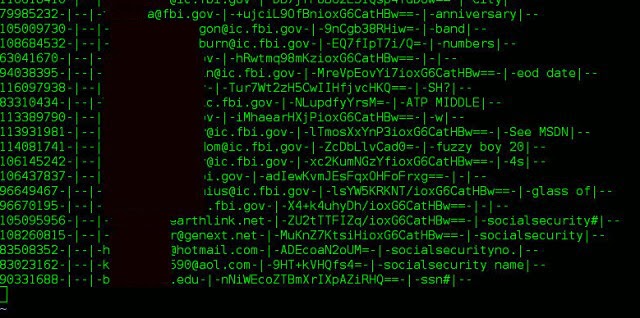

تم الكشف عن ذلك من خلال مشروع Tor نفسه ، والذي يدعي أن شخصًا أو مجموعة تتحكم في عدد كبير من عقد الخروج. تشير التقديرات إلى أن حوالي 23٪ من شبكة عقدة خروج Tor بالكامل تخضع لسيطرة شخص واحد أو مجموعة. تمر حركة المرور على شبكة Tor عادةً من خلال عدة عقد حتى تصل إلى عقدة الخروج ، والتي يكون IP الخاص بها هو الذي يراه الويب النهائي والذي يديره متطوعون. بفضل هذا ، لا يمكنهم أبدًا معرفة مصدر حركة المرور لأنهم لا يستطيعون معرفة عنوان IP الأصلي.

يمكن لأي شخص يدير عقدة خروج التجسس على حركة المرور التي تمر عبرها. لهذا السبب ، من المهم جدًا أن يتم تشفير الاتصالات باستخدام HTTPS أو SSH ، لأنه إذا كانت حركة المرور HTTP وتمريرها بنص عادي ، يمكن لهذا المهاجم الوصول إلى جميع البيانات. في هذه الحالة ، من الواضح أن هناك محاولة خبيثة للتجسس على الكثير من حركة المرور.

على الرغم من أن أول ما يحدث لنا هو أن مكتب التحقيقات الفيدرالي قد يكون وراء ذلك ، إلا أنه في الواقع هناك شخص يحاول تنفيذ هجوم SSL Stripping للتجسس على زوار مواقع العملات المشفرة. إذا تم اكتشاف عنوان محفظة Bitcoin في حركة المرور التي تمر عبر العقدة ، تتم إعادة كتابة العناوين في الوقت الفعلي بواسطة محفظة يتحكم فيها المهاجم لتلقي المعاملات.

يستفيد الهجوم من حقيقة أنه عند كتابة عنوان URL ، فإنه يحاول أولاً الاتصال بنطاق HTTP .com غير المشفر ثم يعيد توجيهه من المنفذ 80 إلى 443 باستخدام HTTPS.

لحسن الحظ ، يمكننا حماية أنفسنا من الهجوم باستخدام مكونات إضافية مثل HTTPS Everywhere لإجبار المتصفح على استخدام التشفير ، على الرغم من أن له عيوبًا مثل أنها قد لا تنشئ اتصالات بصفحات HTTP. يمكن لمواقع الويب أيضًا استخدام HSTS Preloading ، ولكن هناك الكثير منها لا يفعل ذلك. لذلك ، إذا لم نتوخى الحذر ، فقد ينتهي الأمر بحركة المرور الخاصة بنا بالمرور بدون تشفير وبالتالي التجسس علينا.